Tips - Informationssäkerhet & IT-säkerhet

I dessa tider då allt mer arbete och undervisning har förlagts på distans är det viktigt att det kan göras på ett säkert sätt. Här är några tips om hur du upprätthåller god IT-säkerhet för både arbete och studier.

Nedan behandlas följande områden med tips för god IT- och Informationssäkerhet.

- E-post, hur du upptäcker nätfiske och andra intrångsförsök.

- Nätverk, säkra anslutningar vid distansarbete.

- Lösenord, risker och tips för säker lösenordshantering.

E-post

Precis som vid andra stora världshändelser så passar bedragare runt om i världen på att utnyttja folks nyfikenhet och orolighet, i syfte att genomföra olika sorters e-postbedrägerier.

Det allra vanligaste exemplet handlar om så kallat "nätfiske" vilket syftar till att lura användaren att uppge känslig information som lösenord eller kreditkortsnummer.

Den vanligaste metoden för detta är att lura användaren till att klicka på en länk i ett e-postmeddelande (som ser helt riktigt ut) men som leder användaren till en förfalskad inloggningssida, varpå de sedan stjäl de inloggningsuppgifter som används.

Några snabba tips gällande e-post

-

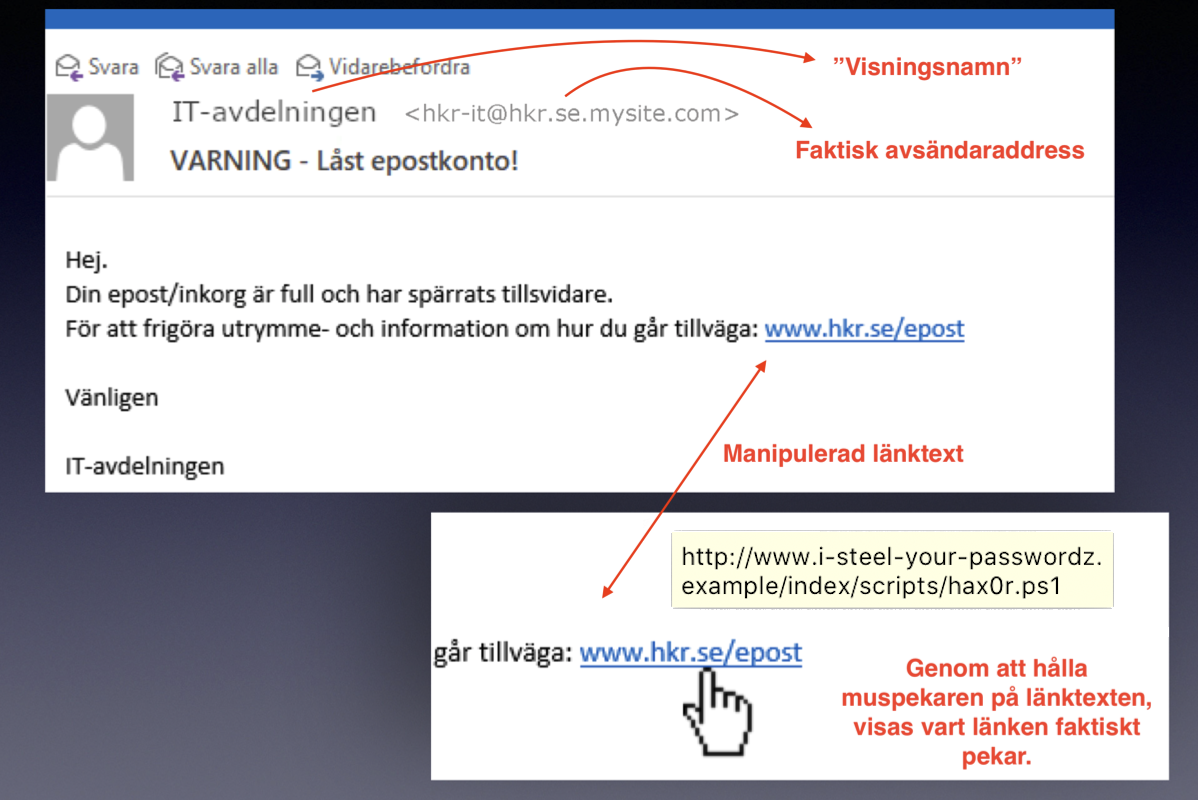

Kontrollera avsändaradressen för e-postmeddelandet, och förlita dig inte på "visningsnamnet".

E-postmeddelanden från personer som inte förekommer i den egna kontaktlistan, visas i Outlook i formatet:

Visningsnamn <avsändarens epostadress>

Exempelvis kan ett bedrägligt e-postmeddelande visas som att det kommer ifrån:

IT Helpdesk <this01isnotHelpDesk@mail.com>

Så lägg märke till vad som verkligen står som avsändaradress mellan "< >"

Om där inte finns någon avsändaradress angiven mellan några "< >", innebär detta att avsändaren redan finns i din kontaktlista, antingen i den egna- eller i HKRs allmänna adressbok. -

Säkerställ att länkar pekar dit de påstår sig göra.

Precis som med avsändarfältet, kan länkarnas länktext ändras till att ange vad som helst.

Om man håller muspekaren (utan att klicka) över en länk, visas vart länken faktiskt pekar.Nedan ser vi ett exempel där bedragarna har ändrat "Visningsnamnet" till att vara "IT-avdelningen". Men när man tittar på den faktiska avsändaradressen, ser vi att epostadressen inte tillhör "@hkr.se", utan istället "@mysite.com".

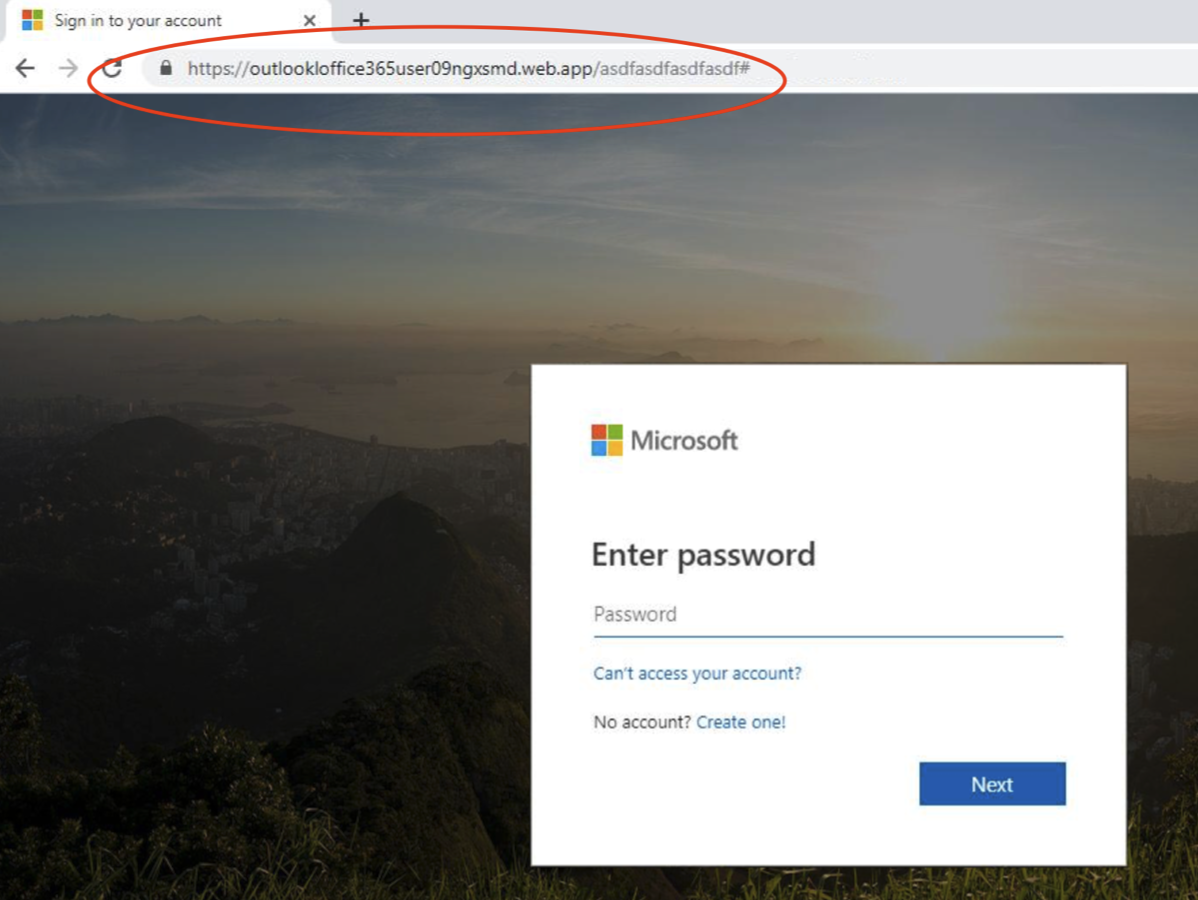

Skulle man råkat klicka på länken i bildexemplet ovan, hamnar man ofta på bedragarnas förfalskade inloggningssida, där de sedan stjäl alla uppgifter som anges (till exempel användarnamn och lösenord).

Dessa falska inloggningssidor är ofta proffsigt designade- och kopierade för att efterlikna den inloggningssida som de försöker utge sig för att vara.

Därför är det viktigt att man säkerställer vad som står i det så kallade "adressfältet" (även kallat URL-fältet), om man är osäker.I nedan exempel ser vi en förfalskad inloggningssida som försöker utge sig för att tillhöra Microsoft Outlook. Men om vi tittar i adressfältet, ser vi att vi inte befinner oss på ex: "outlook.com", utan istället på en sida vars adress slutar på på "web.app".

-

Var skeptisk mot bilagor som du uppmanas att öppna.

Många olika sorters filtyper kan paketeras med skadlig kod (virus i folkmun), så om du är tveksam på om en bilaga är legitim eller ej, kontakta alltid högskolans IT-avdelning (telefon 044-2503030) innan du öppnar den.

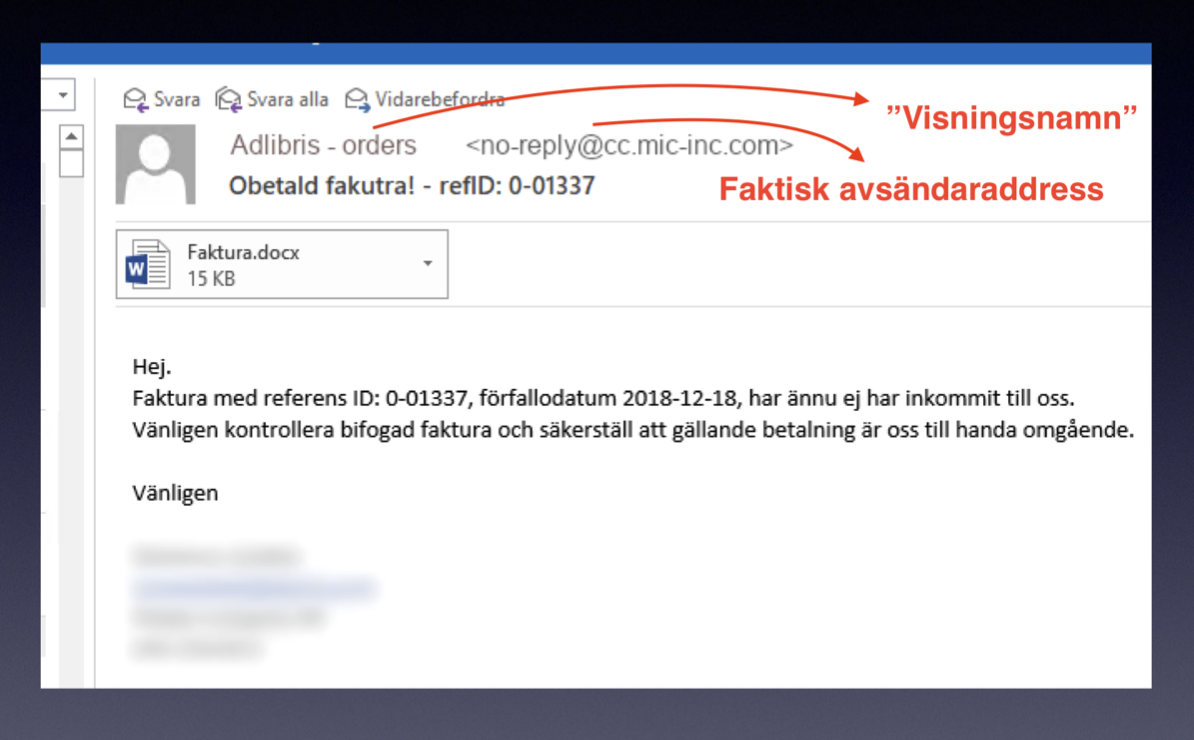

Ett exempel på en sådan filtyp som kan paketeras med skadlig kod är Word-dokument. Detta utnyttjar bovarna, då de vet att vi behöver använda Word-dokument i vårt dagliga arbete, och kan således inte blockera dessa.

Det allra vanligaste tillvägagångssättet som bovarna använder, är att skicka ett Word-dokument till en anställd och som ofta utger sig för att vara en obetald faktura.

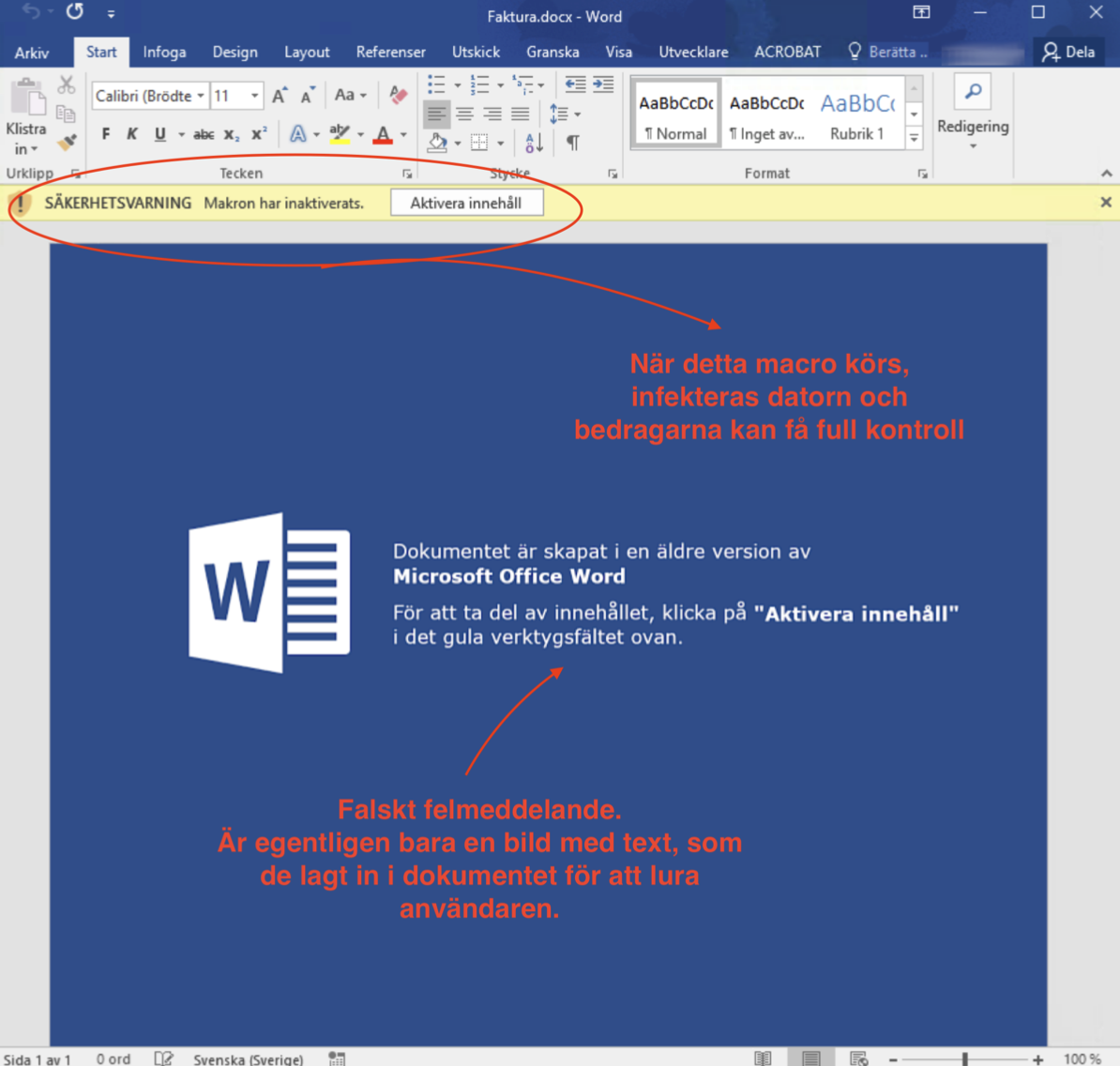

För att mottagarens dator ska bli infekterad, krävs oftast att så kallade "Macro" är aktiverade- och tillåts. Macro är en funktion som möjliggör inbakning av programkod i ex: Word- och Excel-dokument, och används oftast för godtyckliga syften (ex: summera tabeller- och övriga formler i excel).

Macro är inte aktiverat i standardutförande när man öppnar ett dokument (pga dessa säkerhetsrisker), så bovarna försöker då ofta lura användaren till att aktivera dessa Macro.

Detta gör dem oftast genom att bifoga ett falskt felmeddelande i dokumentet, som säger att användaren måste klicka på "Aktivera Innehåll" på den gula säkerhetsvarningen (se nedan).

Macro kan som sagt även användes för godtyckliga ändamål, ex: summera tabeller i excel och liknande, men...

Klicka ALDRIG på "Aktivera innehåll" om du inte är säker på vad som döljer sig bakom dessa macro.

Nätverk

När arbete eller studier förlagts utanför campus, är det viktigt att datakommunikationen kan ske över säkra nätverk. Ansluter du ifrån ditt egna hemmanätverk så kan du arbeta på som vanligt, förutsatt att ditt hemmanätverk är skyddat ifrån obehörig åtkomst, exempelvis genom lösenord till WiFi.

Om du ansluter från ett okänt eller publikt nätverk (exempelvis nätverk på hotell- eller café), måste du använda högskolans VPN-lösning.

Publika/öppna WiFi-nätverk kan övervakas och avlyssnas mycket enkelt, vilket gör att bedragare potentiellt kan stjäla känslig information och inloggningsuppgifter som skickas över nätverket.

Några snabba tips gällande nätverk:

-

Ansluter du genom ett publikt nätverk, använd högskolans VPN-lösning.

Har du frågor eller behöver hjälp med VPN, kontakta högskolans IT-avdelning via 3030. -

Ansluter du genom ditt egna WiFi-nätverk där hemma, kontrollera att du har ett lösenord som skyddar ditt nätverk från att obehöriga personer ansluter.

Är du osäker kan du kontakta din internetleverantör, så kan de enkelt hjälpa dig med detta.

-

Det kan även vara bra att ansluta till högskolans VPN, även vid hemarbete.

Detta eftersom du då skyddas av samma skyddsmekanismer som när du sitter uppkopplad på campus (ex: Brandväggsskydd, Webfilter och IPS).

Skulle du exempelvis falla offer för ett försök till nätfiske, där du råkar klicka på en skadlig länk, kommer högskolans brandvägg med stor sannolikhet att blockera detta om du är ansluten via VPN. I kontrast mot att du skulle ha hamnat på bovarnas sida om du inte varit anslutit via VPN- eller suttit på campus.

Lösenord

De allra flesta känner redan till att man bör ha ett säkert- och komplext lösenord. Detta för att förebygga mot att en människa eller datorprogram ska kunna gissa sig till användarens lösenord.

Särskilt viktigt blir det när det idag finns molnbaserade datacenter för uthyrning, som besitter enorm beräkningskapacitet.

Men det gäller även att man använder sig av "unika" lösenord- och inte återanvänder samma lösenord till flera sidor och tjänster.

Detta eftersom bovarnas angreppsmetodik ofta utgörs av att de hackar (gör dataintrång) på en sida, och sedan testar användarens lösenord på den hackade sidan- mot användarens registrerade epostadress.

Med syfte att undersöka om användaren återanvänder samma lösenord på sin epost- som på den hackade sidan.

Exempel - attackvektor för återanvända lösenord:

- John Doe är anställd på HKR.

- John Doe skapar ett kundkonto hos Adlibris, och registrerar sig med sin epostadress: "john.doe@hkr.se".

- Adlibris blir utsatta för ett dataintrång.

- Bovarna testar ifall John´s lösenord på Adlibris även fungerar att logga in med på HKR.

Detta gör bovarna med automatiska metoder för samtliga registrerade användarkonton på den hackade sidan, och på nolltid har de tagit över användarnas epostkonton också.

Om man då efter detta är i tankegångarna att...

- "Jag har så många lösenord, så jag klarar inte att memorera alla dess komplexa- och unika lösenord".

Då finns det ett par olika relativt enkla tillvägagångssätt.

-

Använd en lösenordshanterare.

En lösenordshanterare är ett program som används för att lagra alla dina sparade inloggningsuppgifter på ett säkert sätt, så att du slipper memorera dem.

Oftast skyddar dessa program uppgifterna genom att användaren istället bara behöver komma ihåg 1 säkert "huvudlösenord", som används för att låsa upp programmet- så att användaren kan hämta lösenordet för den sidan som den tänkt logga in på. Man kan se det som en lösenordsskyddad anteckningsbok.Lösenordshanterare förekommer i både gratis- och betalversioner, exempelvis 1Password, LastPass och PWsafe.

De vanligaste lösenordshanterarna som du säkert redan stött på är de som redan är inbyggda i webbläsare så som: Google Chrome, Mozilla Firefox, osv.

Dock brukar det krävas att användaren ändrar vissa inställningar för att dessa inbyggda lösenordshanterare ska efterfråga ett så kallat "huvudlösenord", innan valvet låses upp. -

Använd ett komplext- och säkert "baslösenord", som sedan varieras per sida.

Detta är inte optimalt, men det är världar bättre än att återanvända samma lösenord på flera sidor.

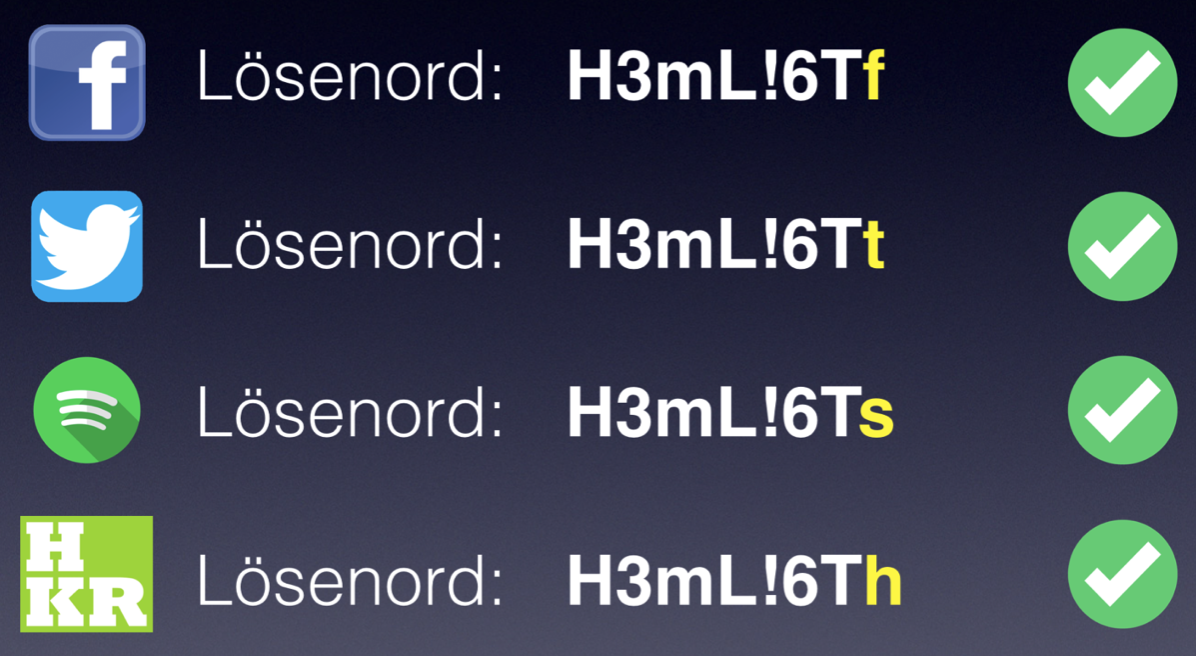

Här handlar det om att välja ett starkt baslösenord, ex: "H3mL!6T", följt av en teckenkombination som är unik för varje sida. Exempelvis:

OBS: Detta är ett förenklat exempel för att beskriva konceptet. Den varierande teckenkombinationen bör vara längre än bara 1 tecken, och exemplets baslösenord ska ersättas med eget påhittat baslösenord. -

Använd 2-faktorsautentisering, om det finns tillgängligt.

Många sidor och tjänster använder idag så kallad "2-faktorsautentisering" (även kallat MFA och 2FA).

Ett exempel på en MFA-inloggning är tex när du ska logga in på din bank, där det då utöver dina inloggningsuppgifter, även kräver att du verifierar dig med ditt BankID. Där BankID-verifieringen är den "andra faktorn" i exemplet.

MFA förebygger alltså problemen med svaga lösenord, eller lösenord som har kommit på vift. Detta eftersom det även krävs en "andra faktor" (ex: BankID eller säkerhetsdosa, eller annan app) för att kunna logga in användaren, där bovarna extremt sällan även har tillgång till den andra faktorn.

MFA förekommer idag i många utföranden då det dels finns appar (ex: BankID, Google Authenticator, Microsoft Authenticator, Authy, osv).

Men MFA kan även förekomma genom att användaren mottar en extra tidsbegränsad säkerhetskod över SMS, som sedan måste anges ihop med lösenordet.

Det är långt ifrån alla sidor och tjänster som har stöd för MFA idag (tyvärr), men på de sidor och tjänster som erbjuder det, är det starkt rekommenderat att aktivera- och använda.